- Cómo saber si tus datos están en riesgo

- 1. Utiliza el servicio «Have I Been Pwned»

- 2. Acciones a tomar si tus datos han sido comprometidos

- Conclusión

- Preguntas frecuentes

- Pregunta 1: ¿Qué es «Have I Been Pwned»?

- Pregunta 2: ¿Por qué es importante habilitar la verificación en dos pasos?

- Pregunta 3: ¿Cómo puedo identificar correos electrónicos de phishing?

- Pregunta 4: ¿Cuál es la diferencia entre un antivirus y un firewall?

- Pregunta 5: ¿Con qué frecuencia debo actualizar mi software?

- Comparte esto:

- Relacionado

Cómo saber si tus datos están en riesgo

Los datos personales son uno de los activos más valiosos en la era digital. Sin ellos, podrías encontrarte con dificultades para acceder a tus cuentas bancarias, correos electrónicos y otros servicios esenciales. Por lo tanto, es crucial estar al tanto de si tus datos han sido comprometidos en un ataque cibernético. En este artículo, exploraremos cómo puedes detectar si tus datos han sido pirateados y qué medidas tomar para protegerte.

1. Utiliza el servicio «Have I Been Pwned»

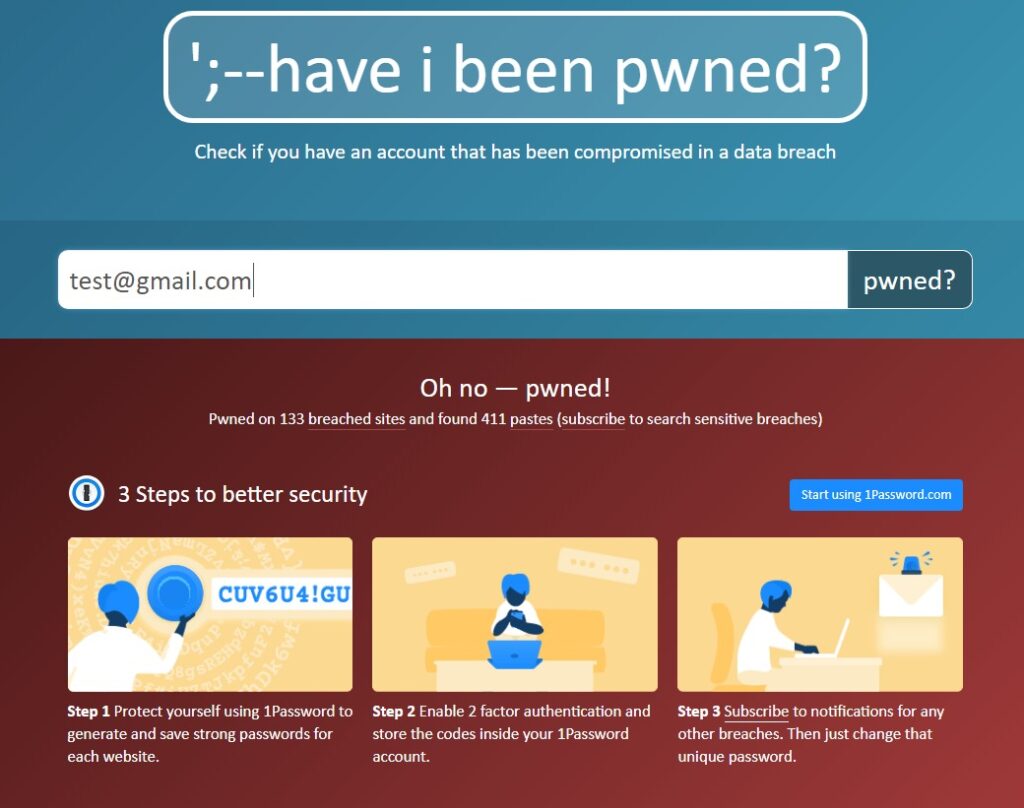

Una forma efectiva de saber si tus datos han sido pirateados es aprovechar el servicio «Have I Been Pwned». Este servicio reúne información sobre violaciones de datos de todo el mundo y te permite verificar si tu dirección de correo electrónico ha sido comprometida en alguna de estas infracciones.

1.1. Paso a paso para usar «Have I Been Pwned»

- Accede al sitio web de Have I Been Pwned.

- Ingresa tu dirección de correo electrónico en el campo de búsqueda.

- Haz clic en el botón «Buscar».

- Si tu dirección de correo electrónico ha sido afectada por una violación de datos, verás una lista de las infracciones en las que se ha visto comprometida.

2. Acciones a tomar si tus datos han sido comprometidos

Si descubres que tu dirección de correo electrónico ha sido parte de una violación de datos, es crucial que tomes medidas inmediatas para proteger tu seguridad en línea.

2.1. Cambia tu contraseña

La primera y más importante acción que debes tomar es cambiar tu contraseña de inmediato. Esto dificultará que los hackers accedan a tus cuentas con las credenciales robadas.

2.2. Habilita la verificación en dos pasos

Asegúrate de habilitar la verificación en dos pasos en todas las cuentas que ofrezcan esta opción. Esta capa adicional de seguridad requerirá un código único además de tu contraseña para acceder a tu cuenta.

2.3. Sé precavido con los correos electrónicos y enlaces

Los hackers a menudo utilizan correos electrónicos de phishing y enlaces maliciosos para obtener acceso a más información. Mantente alerta y evita hacer clic en enlaces de fuentes no confiables.

2.4. Utiliza antivirus y firewall

Protege tu sistema con programas antivirus y firewalls confiables. Estas herramientas detectarán y bloquearán intentos de intrusión.

2.5. Mantén tu software actualizado

Las actualizaciones de software a menudo contienen parches de seguridad que previenen vulnerabilidades. Mantén tu sistema operativo y aplicaciones actualizadas regularmente.

Conclusión

La seguridad de tus datos personales en línea es de suma importancia. Utilizando servicios como «Have I Been Pwned», puedes estar al tanto de posibles violaciones de datos y tomar medidas para proteger tu información. Cambiar contraseñas, habilitar la verificación en dos pasos y practicar la precaución en línea son pasos esenciales para mantener tus datos seguros en un entorno digital cada vez más complejo.

Preguntas frecuentes

Pregunta 1: ¿Qué es «Have I Been Pwned»?

Respuesta 1: «Have I Been Pwned» es un servicio en línea que te permite verificar si tu dirección de correo electrónico ha sido parte de una violación de datos.

Pregunta 2: ¿Por qué es importante habilitar la verificación en dos pasos?

Respuesta 2: La verificación en dos pasos agrega una capa adicional de seguridad al requerir un segundo factor de autenticación además de tu contraseña.

Pregunta 3: ¿Cómo puedo identificar correos electrónicos de phishing?

Respuesta 3: Los correos electrónicos de phishing a menudo contienen enlaces sospechosos y solicitan información personal. Siempre verifica la legitimidad del remitente antes de tomar acciones.

Pregunta 4: ¿Cuál es la diferencia entre un antivirus y un firewall?

Respuesta 4: Un antivirus protege contra malware y virus, mientras que un firewall controla el tráfico de red y bloquea amenazas entrantes.

Pregunta 5: ¿Con qué frecuencia debo actualizar mi software?

Respuesta 5: Es recomendable actualizar tu software tan pronto como estén disponibles las actualizaciones de seguridad para mantener tu sistema protegido contra vulnerabilidades conocidas.